Infos

Cette dangereuse vulnérabilité zero-day de Windows aurait été utilisée dans la guerre en Ukraine

La société de Redmond a déjà corrigé la faille de sécurité

- 14 novembre 2024

- Mise à jour: 12 juin 2025 à 09:26

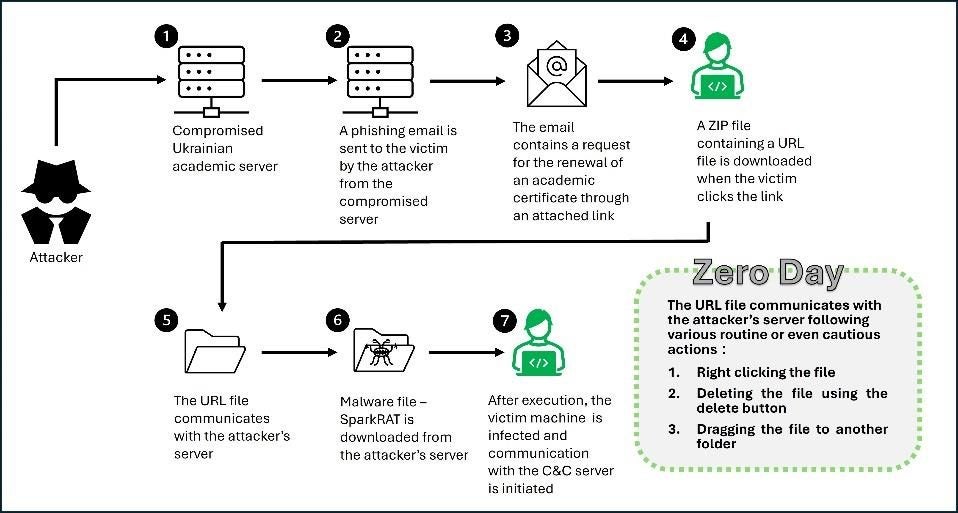

Un supposé groupe de hackers russes aurait exploité une vulnérabilité de type « zero-day » récemment corrigée par Windows, dans le but de mener des attaques informatiques ciblées contre des entités ukrainiennes. La faille de sécurité, identifiée comme CVE-2024-43451, permet aux attaquants de voler le hash NTLMv2 de l’utilisateur enregistré via une vulnérabilité d’usurpation d’identité dans le protocole NTLM, selon les chercheurs de l’entreprise de cybersécurité ClearSky (via BleepingComputer). Cette technique permet au système de l’utilisateur d’établir des connexions vers un serveur contrôlé par l’attaquant, rendant possible le vol de crédentiels.

Abonnez-vous à la newsletter de Softonic et recevez les dernières nouveautés en technologie, jeux vidéo et offres directement dans votre boîte

Abonnez-vous (c'est GRATUIT) ►ClearSky a observé cette campagne en juin après avoir détecté des e-mails de phishing conçus spécifiquement pour exploiter cette vulnérabilité. Les messages incluaient des liens qui téléchargeaient un fichier de raccourci Internet, stocké sur un serveur précédemment compromis, appartenant au Département de l’Éducation et de la Science de la ville de Kamianets-Podilskyi. « Lorsque l’utilisateur interagit avec le fichier URL, que ce soit en cliquant droit, en le supprimant ou en le déplaçant, la vulnérabilité est activée », a expliqué ClearSky.

Une fois que l’utilisateur déclenche cette action, une connexion à distance est établie pour télécharger une série de malwares, parmi lesquels SparkRAT, un outil d’accès à distance open source et multiplateforme qui permet le contrôle à distance des systèmes affectés. Lors de l’enquête sur l’incident, les experts ont également identifié une tentative de vol du hash NTLM via le protocole Server Message Block (SMB), ce qui pourrait faciliter des attaques de « pass-the-hash » ou l’obtention de mots de passe en texte clair.

ClearSky a partagé ces découvertes avec le Centre de Réponse aux Urgences Informatiques d’Ukraine (CERT-UA), qui a lié les attaques au groupe de menaces UAC-0194, supposément d’origine russe. Microsoft a confirmé les découvertes de ClearSky après avoir lancé le correctif de sécurité correspondant dans le cadre du Patch Tuesday de novembre 2024. « Cette vulnérabilité révèle le hash NTLMv2 de l’utilisateur à l’attaquant, qui pourrait l’utiliser pour s’authentifier en tant que cet utilisateur », a expliqué Microsoft.

L’Agence de cybersécurité et de sécurité des infrastructures des États-Unis (CISA) a ajouté la vulnérabilité CVE-2024-43451 à son catalogue de vulnérabilités exploitées, exhortant à protéger les systèmes informatiques avant le 3 décembre. L’agence a averti que ces failles de sécurité représentent un risque significatif pour les réseaux gouvernementaux et sont des cibles fréquentes pour les acteurs malveillants.

Publicitaire et producteur audiovisuel passionné par les réseaux sociaux. Je passe plus de temps à penser aux jeux vidéo auxquels je jouerai qu'à y jouer.

Nouveautés de Pedro Domínguez

- WhatsApp collabore avec Google pour que tu puisses découvrir la provenance de n'importe quelle image qu'on te transmet

- L'IA arrivera bientôt dans les applications de rencontres

- Ils découvrent comment se sont formés les objets les plus glacés du système solaire

- L'USB-C est désormais obligatoire sur tous les appareils électroniques dans l'UE : qu'est-ce que cela signifie ?

Vous aimerez aussi

- Infos

Le film Minecraft arrive sur Max, et nous connaissons déjà sa date de sortie

Lire la suite

- Infos

Après s'être battus pour cela, les fans y sont parvenus et Dying Light: The Beast les a entendus

Lire la suite

- Infos

Ce jeu a enthousiasmé et a vendu plus de trois millions d'exemplaires en seulement trois jours

Lire la suite

- Infos

Star Trek: Strange New Worlds lance sa troisième saison, mais certaines idées créatives sont restées en chemin

Lire la suite

- Infos

Regarde la transformation impressionnante de Minecraft avec cette mise à jour

Lire la suite

- Infos

Il a participé à l'une des séries les plus emblématiques de la télévision, et il a également dû se battre pour l'égalité salariale

Lire la suite